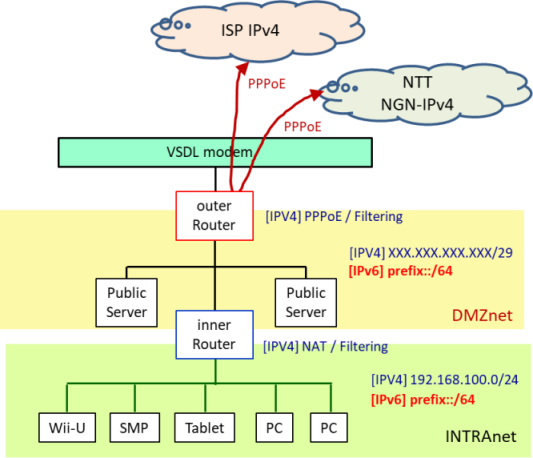

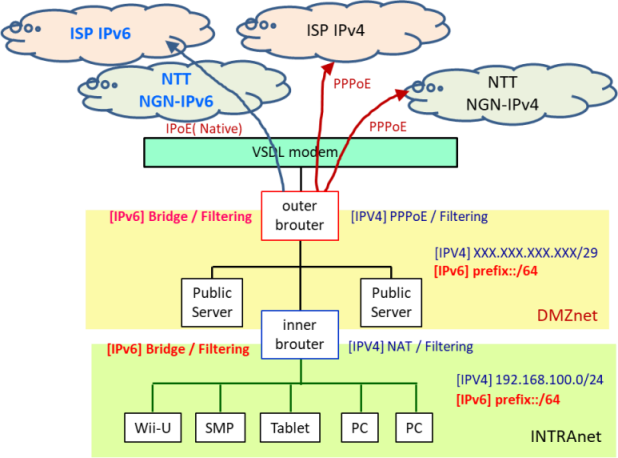

IPv6�Ǥϥ֥�å��Ȥ���IPv4�Ǥϥ롼���Ȥ��Ƶ�ǽ����֥롼����Linux�ǹ��ۤ���������Ǥ�����ǰ�ʤ��鸽�Ԥ�Linux�ǥ����ȥ�ӥ塼�����Ǥ�ʣ���������ɬ�פȤ��ޤ���

�������åȥޥ������ǯ�˹�������Liva-Z

OS��CentOS7.4

IPv4�롼��������ˤĤ��Ƥ�������ά���ޤ���

1. firewalld�����

CentOS7��firewalld�ǥե��륿������Ƥ��ޤ����������iptables����������Ƥ���/�٤����Ȥ����ޤ�����Ǥ���Τ�firewalld��ߤ�ޤ���

$ sudo systemctl stop firewalld

$ sudo systemctl disable firewalld

|

2. ɬ�פʥ⥸�塼���Ƴ���ȳ���

$ sudo yum install iptables-services iptables-utils ebtables bridge-utils

$ sudo systemctl start iptables

$ sudo systemctl enable iptables

$ sudo systemctl start ip6tables

$ sudo systemctl enable ip6tables

$ sudo systemctl start ebtables

$ sudo systemctl enable ebtables

|

ip6tables��IPv6�Ǥ�iptables�Ǥ���

ebtables�ϥ֥�å��ѤΥե��륿����ǽϤۤ�iptables��Ʊ���Ǥ���

3. ɬ�פʥɥ饤�Ф�Ƴ���ȳ���

�֥�å��ǥХ����ǥե��륿���ǽ������(ebtables�λ���)���뤿���ɬ�פʥǥХ����ɥ饤�Ф�Ƴ�����ޤ���

�ʲ������Ƥ�/etc/modules-load.d/br_netfilter.conf���������

#load br_netfilter.ko at boot

br_netfilter

|

�ɥ饤�Фγ��Ϥ�ؼ����롣

|

$ sudo systemctl restart systemd-modules-load.service

|

4. �����ͥ�ѥ���������

�ʲ��ιԤ�/etc/sysctl.conf���ɲä��� (net.ipv4.ip_forward �� IPv4�롼�ƥ��Τ���)��

net.ipv4.ip_forward = 1

net.ipv6.conf.all.accept_redirects = 1

net.bridge.bridge-nf-call-ip6tables = 1

net.bridge.bridge-nf-call-iptables = 1

net.bridge.bridge-nf-call-arptables = 1

|

�����ͥ�ѥ��������ꤹ��

5. �֥�å��ͥåȥ���ǥХ�������Ͽ

����: �������ͥåȥǥХ����� enp1s0 �� enp3s0 ��2�Ĥ�¸�ߤ���IPv4�롼���Ȥ�������ѤߤȤ���

|

$ sudo nmcli connection add type bridge ifname br0 stp no

|

����bridge-br0��enp1s0��Ʊ���������IPv6������Ƥ���������

(��)

$ sudo nmcli connection modify bridge-br0 ipv6.method auto

|

�ե�å��ǥХ�����������������enp1s0�ǥХ�����enp3s0�ǥХ����ϥͥåȥ���ǥХ����Ȥ��Ƶ�ǽ���ʤ��ʤ�ޤ���

br0�Υ�����MAC���ɥ쥹��enp1s0��br0��Ʊ���ֹ椬�������졢br0���Ф��ƹԤä�����ϼ¼�enp1s0�ؤ������Ʊ�����Ȥˤʤ�ޤ���

�ޤ������ʥ֥�å��Ȥ���ư��Ƥ���֤�enp3s0�ǥХ��˥ͥåȥ���Ρ��ɤȤ��Ƥ�����뤳�ȤϤǤ��ޤ���

6. �֥롼������

ebtables�ˤ�ꡢIPv6�ѥ��åȤϥ֥�å�����������¾�ϥ롼����������褦���ꤷ�ޤ���

����ˤ����ƥ֥롼���Ȥ��Ƶ�ǽ����褦�ˤʤ�ޤ���

$ sudo ebtables -t broute -F

$ sudo ebtables -t broute -P BROUTING DROP

$ sudo ebtables -t broute -A BROUTING -p IPv6 -j ACCEPT

$ sudo ebtables -t broute -A BROUTING -d BGA -j ACCEPT

$ sudo /usr/libexec/ebtables save

|

ebtables��������ǧ����ˤϰʲ��Υ��ޥ�ɤ����Ϥ��Ƥ���������

|

$ sudo ebtables -t broute -L

|

7. �֥롼����ư

/etc/sysconfig/network-scripts��ifcfg-enp1s0 �� ifcfg-enp3s0��2�ե����뤽�줾��˼���1�Ԥ��ɲä��ޤ���

����ˤ��֥�å���³��������Ȥʤ�ޤ���

����enp3s0�ǥХ��˥ͥåȥ���Ρ��ɤȤ��Ƥ�����뤿�ᡢ/etc/init.d/network������ץȤ�ϥå����ޤ����ʲ��ι�Ƭ�ˡܤ��Ĥ��Ƥ���Ԥ��ɲä��ޤ���

150 # IPv6 hook (post IPv4 start)

151 if [ -x /etc/sysconfig/network-scripts/init.ipv6-global ]; then

152 /etc/sysconfig/network-scripts/init.ipv6-global start post

153 fi

+154 # HACK for IPv4 Router / IPv6 Pass through bridge

+155 if [ -x /etc/sysconfig/network-scripts/init.passthru-brouter ]; then

+156 /etc/sysconfig/network-scripts/init.passthru-brouter start

+157 fi

158 # Run this again to catch any interface-specific actions

159 apply_sysctl

|

����ˤ�ꡢ���٤ƤΥͥåȥ��������Ǹ�ˡ�/etc/sysconfig/network-scripts/init.passthru-brouter������ץȤ��¹Ԥ����褦�ˤʤ�ޤ���������enp3s0�����ꥹ����ץȤ�뤳�Ȥ�����Ǥ���褦�ˤʤ�ޤ���

�Ǹ�ˡ��ʲ��Υ��ޥ�ɤǺ��ޤ����ꤷ���ͥåȥ����ư���ޤ���

$ sudo systemctl daemon-reload

$ sudo systemctl restart network

|

brctl show���ޥ�ɤǥ֥�å����֤��ǧ���Ƥ����������ʲ��Τ褦�ˤʤäƤ���������Ǥ���

$ brctl show

bridge name bridge id STP enabled interfaces

br0 8000.f44d30add092 no enp1s0

enp3s0

|